DDoS-атаки. Что это такое и с чем его едят.

Ни для кого не секрет, что в век процветания информационных технологий, любой человек имеет, практически, неограниченный доступ к любой интересующей его информации. К сожалению, не вся она используется в мирных целях. В связи с этим, каждый день разрабатывается новейший софт для шифрования и защиты любых видов данных, усовершенствуется железо, ставятся мощнейшие сервера, для одновременной поддержки миллионов пользователей.

Всё это круто и здорово, но не все, порой, идет так гладко. К сожалению, одновременно с развитием защитных технологий, совершенствуется и техника их обхода, включая как отдельный специализированный софт, так и «ручную работу». В данной статье мы рассмотрим конкретный метод, скажем так, «нападения» на определенную вычислительную систему. Я думаю, каждый, кто владеет компьютером на уровне уверенного пользователя, слышал о ней. Имя этой атаке – DDoS.

Рано или поздно, DDoS нападению подвергается каждый ресурс, особенно если он уже более или менее «раскручен». Увы и ах, но это самая распространенная проблема в наши дни. Провернуть подобное может любой хороший программист, при наличии высокоскоростного интернета (первая необходимость для её осуществления – это наличие хорошей пропускной способности канала, но не всегда). Без необходимой защиты, в момент подобной атаки, в лучшем случае, оборудование зависнет, в худшем – выйдет из строя. Все зависит от ее вида, направленности и «мощности», назовем это так. Давайте рассмотрим данный вид нападения более детально. Я не буду углубляться в тонкие разъяснения и терминологию, т.к. это статья более информационная чем обучающая и создана для поверхностного ознакомления с проблемой.

- 1. DoS-атака (от англ. Denial of Service – отказ в обслуживании) – при поверхностном прочтении той же Википедии, мы можем без труда понять, что это вид атаки, с определенного источника, на вычислительную систему, цель которой «положить» или «убить» её путем «перегруза» апача или php мусором из пакетов данных определенного вида.

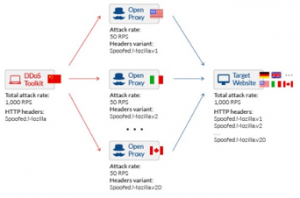

- 2. DDoS-атака (от англ. Distributed Denial of Service, распределённая атака типа «отказ в обслуживании») – по своей сути тоже самое, разница лишь в том, что осуществляется она уже с нескольких источников. Такой вид атаки является наиболее опасным и эффективным т.к. сложно отслеживается, оборудование быстрее выходит из строя и, зачастую, без сторонней помощи различных сервисов или провайдера – непобедим. Так на первом рисунке ниже, с сайта xakep.ru показан вариант, где в данном виде атаки используются анонимные прокси сервера, а на втором, с сайта oszone.net – классическая схема подобных атак в целом.

По своей сути, вещь о которой мы сейчас с вами говорим, в определенных рядах, является самым примитивным методом, но несмотря на это довольно эффективным.

- 1. Причины для использования подобных нападений можно перечислять бесконечно, причем начиная с личной неприязни и заканчивая политическими протестами, шантажом и конкуренцией. Суть всего одна, если вас «DDoS’ят» – значит вы кому-то не нравитесь. Что касается масштабности, начиная с 2000 года, хакеры неоднократно «ложили» коренные DNS-Сервера и сайты таких компаний как: AT&T, GoDaddy, CloudFlare, Spamhaus и другие, а это, на секундочку – крупнейшие компании мира. Небезызвестная Sony также подвергалась крупнейшим нападениям в 2014 и 2016 годах, что привело к некоторым весомым убыткам внутри компании. Если вас заинтересовала конкретная область или сфера деятельности, которая «падает» от них чаще всего – прогуглите.

- 2. Как Работают DDoS-Атаки и их Краткая Классификация

Переходим непосредственно к тому как же эта мерзость работает.. Начнем, пожалуй, с того что, в 95% случаев DDoS это по своей натуре, не что иное, как флуд (дабы не копипастить со словарей, просто скажу, что флуд это – большой поток информации, чаще всего мусорной, наподобие спама, но в случае с DDoS’ом это может быть и не только мусор, но и конкретные скрипты).

Скрипт (от англ. Script) – это определенный сценарий, заранее прописанный в одном тексте. Существует высокоуровневый язык программирования, а именно сценариев, которым можно заранее прописывать множество задач на перёд.

- 3. Классификации DDoS атак:

- HTTP-флуд; Ping-флуд

Наименее опасный метод, т.к. не затрагивает сервер. Им можно засорить канал компьютера-жертвы обычными ping-запросами.

- SYN-флуд

Путем отправки ложных запросов на подключение к TCP соединению между системами, можно исчерпать все внутренние ресурсы системы-мишени, отведенные на установку её соединения.

- Smurf-атака

С помощью усиливающей сети, хакер, отправляет ping-запрос, используя широковещательную рассылку. В этой сети, по широковещательному адресу отправляется, естественно, поддельный ICMP пакет. После данной процедуры, адрес системы-жертвы меняется на адрес хакера. Один из самых опаснейших методов на данное время.

- Fraggle-атака или UDP-флуд

Аналог смурф-атаки, где используются UDP пакеты вместо ICMP. Если быть точным, то на 7ой порт системы-жертвы идет отправка echo-команды с помощью широковещательного запроса, а после подмены адресов жертвы и атакующего приходит огромное количество ответов на пинг-запрос, что и вызывает так называемый «перегруз».

- Перегрузка системы

Тут все просто, если у атакующего же есть некое количество ресурсов системы-жертвы, то он просто захватывает остальную её часть или перегружает её процессор и оперативную память.

- Sending Hard пакетов

Хакер посылает на сервер большие пакеты данных, которые не засоряют ему канал, а которые просто долго обрабатывает процессор, это отнимает его время и ресурсы. Происходит перегрузка.

- «Свалка логов»

Если сис-админ выставил неправильное максимально допустимое количество сохраняемых сервером лог-файлов, атакующий систему хакер, пользуется данным багом и засоряет пакетами место на hard диске.

- Плохая система аутентификации

Длительная проверка данных пользователя приводит к такому же эффекту, как и в случае с логами.

Также существуют массы других различных способов перегрузить систему, либо файлами, либо с помощью багов. В них входят «косяки» в коде, программировании, и т.д. Зацикливаться не будем, едем дальше.

Что по поводу выявления DDoS атаки – скорее всего вы сами заметите, когда у вас ляжет серверJ. Тут справится и маломальский сис-админ выпускник.

- 4. Методы Защиты От DDoS-атак:

Компания it-24.pro предоставляет услуг по защите от ddos атак.

Тут тоже рассказывать можно долго, просто пробежимся кратко по некоторым аспектам:

- Убедитесь, что у вас нет врагов, меньше врагов и разногласий – меньше «дУдоса».

- Не ленитесь помогать организациям, борющимся с подобными «атакунами».

- Купите лицензионное ПО и не жадничайте на нем. Наймите проверенных людей.

- Используйте фильтрацию и blackхолинг. Поможет отсеять первостепенные запросы.

- Если уж такое приключилось, то используйте ответный удар. DDoS’те атакующего.

- Устраняйте баги системы вовремя. Проводите систематическую проверку.

- Наращивайте ресурсы, усиливайте систему.

- Попробуйте увести от атаки домен или ip-адрес.

- Не стесняйтесь прибегнуть к правоохранительным органам.

- Лучшим способом для вас будет сотрудничество с сервисами, по защите от подобных неприятностей, но это будет стоить вам копеечку, т.к. они эффективно делают все выше перечисленное сами.